Si buscas

hosting web,

dominios web,

correos empresariales o

crear páginas web gratis,

ingresa a

PaginaMX

Por otro lado, si buscas crear códigos qr online ingresa al Creador de Códigos QR más potente que existe

La Gestión de la Seguridad de la Información se remonta al albor de los tiempos. La criptología o la ciencia de la confidencialidad de la información se remonta al inicio de nuestra civilización y ha ocupado algunas de las mentes matemáticas más brillantes de la historia, especialmente (y desafortunadamente) en tiempos de guerra.

Sin embargo, desde el advenimiento de la ubicuas redes de comunicación y en especial Internet los problemas asociados a la seguridad de la información se han agravado considerablemente y nos afectan prácticamente a todos. Que levante la mano el que no haya sido victima de algún virus informático en su ordenador, del spam (ya sea por correo electrónico o teléfono) por una deficiente protección de sus datos personales o, aún peor, del robo del número de su tarjeta de crédito.

La información es consustancial al negocio y su correcta gestión debe apoyarse en tres pilares fundamentales:

- Confidencialidad: la información debe ser sólo accesible a sus destinatarios predeterminados.

- Integridad: la información debe ser correcta y completa.

- Disponibilidad: debemos de tener acceso a la información cuando la necesitamos.

La Gestión de la Seguridad debe, por tanto, velar por que la información sea correcta y completa, esté siempre a disposición del negocio y sea utilizada sólo por aquellos que tienen autorización para hacerlo.

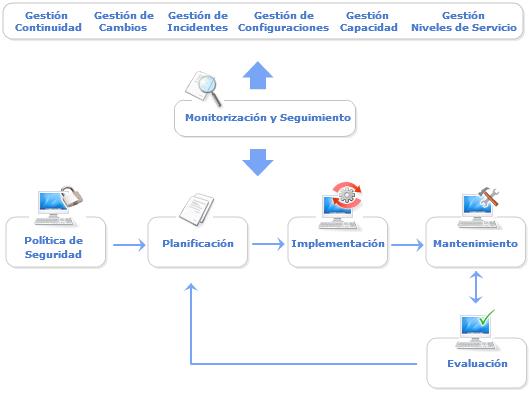

Las interacciones y funciones de la Gestión de la Seguridad se resumen sucintamente en el siguiente interactivo:

Introducción y Objetivos.

Los principales objetivos de la Gestión de la Seguridad se resumen en:

- Diseñar una política de seguridad, en colaboración con clientes y proveedores correctamente alineada con las necesidades del negocio.

- Asegurar el cumplimiento de los estándares de seguridad acordados.

- Minimizar los riesgos de seguridad que amenacen la continuidad del servicio.

La correcta Gestión de la Seguridad no es responsabilidad (exclusiva) de "expertos en seguridad" que desconocen los otros procesos de negocio. Si caemos en la tentación de establecer la seguridad como una prioridad en sí misma limitaremos las oportunidades de negocio que nos ofrece el flujo de información entre los diferentes agentes implicados y la apertura de nuevas redes y canales de comunicación.

La Gestión de la Seguridad debe conocer en profundidad el negocio y los servicios que presta la organización TI para establecer protocolos de seguridad que aseguren que la información esté accesible cuando se necesita por aquellos que tengan autorización para utilizarla.

Una vez comprendidos cuales son los requisitos de seguridad del negocio, la Gestión de la Seguridad debe supervisar que estos se hallen convenientemente plasmados en los SLAs correspondientes para, a renglón seguido, garantizar su cumplimiento.

La Gestión de la Seguridad debe asimismo tener en cuenta los riesgos generales a los que está expuesta la infraestructura TI, y que no necesariamente tienen porque figurar en un SLA, para asegurar, en la medida de lo posible, que no representan un peligro para la continuidad del servicio.

Es importante que la Gestión de la Seguridad sea proactiva y evalúe a priori los riesgos de seguridad que pueden suponer los cambios realizados en la infraestructura, nuevas líneas de negocio, etcétera.

Los principales beneficios de una correcta Gestión de la Seguridad:

- Se evitan interrupciones del servicio causadas por virus, ataques informáticos, etcétera.

- Se minimiza el número de incidentes.

- Se tiene acceso a la información cuando se necesita y se preserva la integridad de los datos.

- Se preserva la confidencialidad de los datos y la privacidad de clientes y usuarios.

- Se cumplen los reglamentos sobre protección de datos.

- Mejora la percepción y confianza de clientes y usuarios en lo que respecta a la calidad del servicio.

Las principales dificultades a la hora de implementar la Gestión de la Seguridad se resumen en:

- No existe el suficiente compromiso de todos los miembros de la organización TI con el proceso.

- Se establecen políticas de seguridad excesivamente restrictivas que afectan negativamente al negocio.

- No se dispone de las herramientas necesarias para monitorizar y garantizar la seguridad del servicio (firewalls, antivirus, ...).

- El personal no recibe una formación adecuada para la aplicación de los protocolos de seguridad.

- Falta de coordinación entre los diferentes procesos lo que impide una correcta evaluación de los riesgos.

Proceso.

La Gestión de la Seguridad esta estrechamente relacionada con prácticamente todos los otros procesos TI y necesita para su éxito la colaboración de toda la organización.

Para que esa colaboración sea eficaz es necesario que la Gestión de la Seguridad:

- Establezca una clara y definida política de seguridad que sirva de guía a todos los otros procesos.

- Elabore un Plan de Seguridad que incluya los niveles de seguridad adecuados tanto en los servicios prestados a los clientes como en los acuerdos de servicio firmados con proveedores internos y externos.

- Implemente el Plan de Seguridad.

- Monitorice y evalúe el cumplimiento de dicho plan.

- Supervise proactivamente los niveles de seguridad analizando tendencias, nuevos riesgos y vulnerabilidades.

- Realice periódicamente auditorías de seguridad.

Política de Seguridad.

Es imprescindible disponer de un marco general en el que encuadrar todos los subprocesos asociados a la Gestión de la Seguridad. Su complejidad e intricadas interrelaciones necesitan de una política global clara en donde se fijen aspectos tales como los objetivos, responsabilidades y recursos.

En particular la Política de Seguridad debe determinar:

- La relación con la política general del negocio.

- La coordinación con los otros procesos TI.

- Los protocolos de acceso a la información.

- Los procedimientos de análisis de riesgos.

- Los programas de formación.

- El nivel de monitorización de la seguridad.

- Qué informes deben ser emitidos periódicamente.

- El alcance del Plan de Seguridad.

- La estructura y responsables del proceso de Gestión de la Seguridad.

- Los procesos y procedimientos empleados.

- Los responsables de cada subproceso.

- Los auditores externos e internos de seguridad.

- Los recursos necesarios: software, hardware y personal.

Plan de Seguridad.

El objetivo del Plan de Seguridad es fijar los niveles de seguridad que han de ser incluidos como parte de los SLAs, OLAs y UCs.

Este plan ha de ser desarrollado en colaboración con la Gestión de Niveles de Servicio que es la responsable en última instancia tanto de la calidad del servicio prestado a los clientes como la del servicio recibido por la propia organización TI y los proveedores externos.

El Plan de Seguridad debe diseñarse para ofrecer un mejor y más seguro servicio al cliente y nunca como un obstáculo para el desarrollo de sus actividades de negocio.

Siempre que sea posible deben definirse métricas e indicadores clave que permitan evaluar los niveles de seguridad acordados.

Un aspecto esencial a tener en cuenta es el establecimiento de unos protocolos de seguridad coherentes en todas las fases del servicio y para todos los estamentos implicados. "Una cadena es tan resistente como el más débil de sus eslabones", por lo que carece de sentido, por ejemplo, establecer una estrictas normas de acceso si una aplicación tiene vulnerabilidades frente a inyecciones de SQL. Quizá con ello podamos engañar a algún cliente durante algún tiempo ofreciendo la imagen de "fortaleza" pero esto valdrá de poco si alguien descubre que la "puerta de atrás está abierta".

Aplicación de las Medidas de Seguridad.

Por muy buena que sea la planificación de la seguridad resultará inútil si las medidas previstas no se ponen en práctica.

Es responsabilidad de la Gestión de Seguridad coordinar la implementación de los protocolos y medidas de seguridad establecidas en la Política y el Plan de Seguridad.

En primer lugar la Gestión de la Seguridad debe verificar que:

- El personal conoce y acepta las medidas de seguridad establecidas así como sus responsabilidades al respecto.

- Los empleados firmen los acuerdos de confidencialidad correspondientes a su cargo y responsabilidad.

- Se imparte la formación pertinente.

Es también responsabilidad directa de la Gestión de la Seguridad:

- Asignar los recursos necesarios.

- Generar la documentación de referencia necesaria.

- Colaborar con el Service Desk y la Gestión de Incidentes en el tratamiento y resolución de incidentes relacionados con la seguridad.

- Instalar y mantener las herramientas de hardware y software necesarias para garantizar la seguridad.

- Colaborar con la Gestión de Cambios y Versiones para asegurar que no se introducen nuevas vulnerabilidades en los sistemas en producción o entornos de pruebas.

- Proponer RFCs a la Gestión de Cambios que aumenten los niveles de seguridad.

- Colaborar con la Gestión de la Continuidad del Servicio para asegurar que no peligra la integridad y confidencialidad de los datos en caso de desastre.

- Establecer las políticas y protocolos de acceso a la información.

- Monitorizar las redes y servicios en red para detectar intrusiones y ataques.

Es necesario que la gestión de la empresa reconozca la autoridad de la Gestión de la Seguridad respecto a todas estas cuestiones y que incluso permita que ésta proponga medidas disciplinarias vinculantes cuando los empleados u otro personal relacionado con la seguridad de los servicios incumpla con sus responsabilidades.

Evaluación y Mantenimiento.

Evaluación.

No es posible mejorar aquello que no se conoce, es por la tanto indispensable evaluar el cumplimiento de las medidas de seguridad, sus resultados y el cumplimiento de los SLAs.

Aunque no es imprescindible, es recomendable que estas evaluaciones se complementen con auditorías de seguridad externas y/o internas realizadas por personal independiente de la Gestión de la Seguridad.

Estas evaluaciones/auditorias deben valorar el rendimiento del proceso y proponer mejoras que se plasmaran en RFCs que habrán de ser evaluados por la Gestión de Cambios.

Independientemente de estas evaluaciones de carácter periódico se deberán generar informes independientes cada vez que ocurra algún incidente grave relacionado con la seguridad. De nuevo, si la Gestión de la Seguridad lo considera oportuno, estos informes se acompañaran de las RFCs correspondientes.

Mantenimiento.

La Gestión de la Seguridad es un proceso continuo y se han de mantener al día el Plan de Seguridad y las secciones de seguridad de los SLAs.

Los cambios en el Plan de Seguridad y los SLAs pueden ser resultado de la evaluación arriba citada o de cambios implementados en la infraestructura o servicios TI.

No hay nada más peligroso que la falsa sensación de seguridad que ofrecen medidas de seguridad obsoletas.

Es asimismo importante que la Gestión de la Seguridad esté al día en lo que respecta a nuevos riesgos y vulnerabilidades frente a virus, spyware, ataques de denegación de servicio, etcétera, y que adopte las medidas necesarias de actualización de equipos de hardware y software, sin olvidar el apartado de formación: el factor humano es normalmente el eslabón más débil de la cadena.

Control del Proceso.

Al igual que en el resto de procesos TI es necesario realizar un riguroso control del proceso para asegurar que la Gestión de la Seguridad cumple sus objetivos.

Una buena Gestión de la Seguridad debe traducirse en una:

- Disminución del número de incidentes relacionados con la seguridad.

- Un acceso eficiente a la información por el personal autorizado.

- Gestión proactiva que permita identificar vulnerabilidades potenciales antes de que estas se manifiesten y provoquen una seria degradación de la calidad del servicio.

La correcta elaboración de informes permite evaluar el rendimiento de la Gestión de Seguridad y aporta información de vital importancia a otras áreas de la infraestructura TI.

Entre la documentación generada cabría destacar:

- Informes sobre el cumplimiento, en lo todo lo referente al apartado de seguridad, de los SLAs, OLAs y UCs en vigor.

- Relación de incidentes relacionados con la seguridad calificados por su impacto sobre la calidad del servicio.

- Evaluación de los programas de formación impartidos y sus resultados.

- Identificación de nuevos peligros y vulnerabilidades a las que se enfrenta la infraestructura TI.

- Auditorías de seguridad.

- Informes sobre el grado de implementación y cumplimiento de los planes de seguridad establecidos.

Caso Práctico.

La gestión de "Cater Matters" es consciente que un enfoque sobre la seguridad basado exclusivamente en el concepto de "fortificación frente a ataques" no se corresponde con las necesidades de negocio.

Es importante que los clientes de "Cater Matters" tengan acceso a información actualizada sobre sus pedidos, pagos pendientes, etcétera y eso requiere la interacción con el ERP de la empresa.

Esto, obviamente, presenta algunos problemas de seguridad adicionales pues han de abrirse canales al exterior desde el núcleo TI de la organización.

La dirección de "Cater Matters" ha decidido crear una serie de Web Services que permitan el acceso a dicha información preservando su confidencialidad e integridad. Esto requiere la revisión del Plan de Seguridad y las secciones de seguridad de los SLAs en vigor.

Como medidas de seguridad básicas:

- Se limitan los rangos de IPs que pueden acceder al servicio. Sólo IPs autorizadas de clientes podrán disponer del servicio.

- Se implementan protocolos de encriptación de los archivos XML intercambiados.

- Se requiere autenticación para el acceso al servicio.

- Se monitoriza la interacción con la aplicación para detectar posibles ataques externos.

- Se guarda un registro de uso: quién, cuándo y cómo utilizó la aplicación.

- Se autoriza un solo canal de entrada a los servidores locales a través de los servidores web de la empresa.

Se propone una evaluación periódica del servicio con el objetivo de detectar vulnerabilidades y adoptar medidas correctivas.

El objetivo es dar un servicio de calidad y con altos niveles de seguridad que fidelice a los clientes en un tiempo de rápido desarrollo en el que la competencia se encuentra a un "solo clic de distancia".

40269